Prendiamo ad esempio un classico invio di email phishing dove vengono chiesti di verificare una transazione, in questo caso tramite una nota azienda Nexi Payments SpA

Un email tipo sarebbe questa:

Caro cliente Abbiamo ricevuto una richiesta di transazione da con un indirizzo IP al di fuori dell'Italia. Per questo motivo, abbiamo ritardato la ricarica di 24 ore. - Se la transazione viene elaborata da te, devi annullare la transazione & richiedere un rimborso facendo clic sul link sottostante e seguendo le istruzioni.

Vai alla pagina di accesso

Cordiali saluti

© Nexi Payments SpA 2017. All Rights Reserved. Membro del Gruppo IVA Nexi P.IVA 10542790968

E' chiaro che si tratta di una email fasulla, perchè vige sempre la regola che NESSUNA BANCA O AZIENDA chiederà mai ad un utente di verificare i dati in questa maniera.

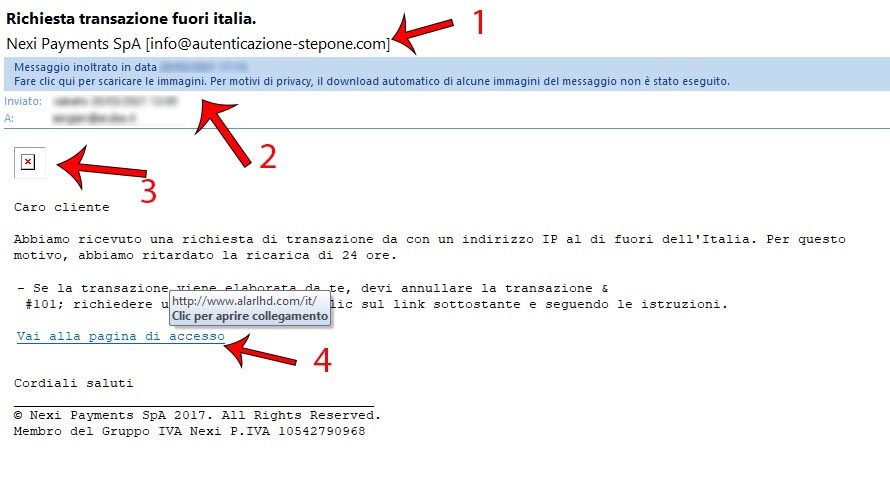

Analizziamo un'email giunta pochi giorni fà sulla mia posta:

I punti 1-2-3-4 sono quelli a cui si dovrebbe porre maggiormente attenzione per capire se questa comunicazione risulti vera o falsa.

- Punto 1 - la prima cosa da verificare è la provenienza dell'email, in questo caso il dominio non è Nexi spa (anche se è facile inviare con lo stesso nome del dominio) ma info@autenticazione-stepone.com.

Da una verifica Whois del dominio "autenticazione-stepone.com" risulta essere registrato su un Hosting una settimana prima dell'invio dell'email phishing in questo caso su https://www.name.com - Punto 2 - utilizzando ad esempio outlook per scaricare l'email noterete un avviso standart che vi indica che alcune immagini non sono state caricate nel corpo del messaggio proprio per prevenire qualsiasi problema di violazione sul pc ed è buon norma non cliccare su di esso per non scaricare l'immagine che in questo caso verrebbe visualizzata sul pc.

- Punto 3 - come detto, questo punto rappresenta l'area relativa al file grafico che è stato allegato dal malintenzionato che guarda caso non è inserito direttamente nella email come allegato (solitamente nel formato base64) ma bensì richiamato da un server remoto in questo caso una cartella pubblica del server Drupal, dove inspiegabilmente i signori drupal permettono caricamenti di file da parte di utenti anonimi.

Qui troverete una nota sulla sicurezza Drupal : https://www.drupal.org/psa-2016-003

Questo è il link di caricamento del file grafico che ovviamente ho modificato per non richiamarlo:

https://www.drupal.org/files/styles/grid-3-2x/public/xxxxxx/nexi-xpay.png?itok=xxxxxxxxxxxxxxx

Cosa notate di strano in questo link?

Tutto... inizialmente una banca, poste ecc, non utilizza sistemi Drupal (o non dovrebbe) inoltre noterete che il file PNG termina con un punto interrogativo seguito da codice itok "GET['itok']" seguito poi da un codice univoco o comunque identificativo, che ho omesso di scrivere per ovvie ragioni e che in questo caso permette al malintenzionato di verificare che l'email è stata letta restituendo un OK nel momento in cui l'immagine verrà visualizzata sul pc. - Punto 4 - nell'email di phishing è possibile notare anche diversi link, alcuni molto pericolosi, alcuni innocui messi li solo a corredo dell'email stessa.

In questa email ad esempio è stato inserito un link ad un sito a caso che non ha nulla a che vedere con Nexi Spa, perchè lo scopo principale del malintenzionato è quello di capire se la vostra email, sulla quale è stato inviato il phishing, risulta una email valida e funzionante o meno, e questo grazie alla eventuale visualizzazione del file grafico inviato com link (PUNTO 3).

Indirizzo IP del mittente

Un'altro sistema valido per capire se si tratta di una email phishing, è quello di verificare l'indirizzo IP di partenza.

Purtroppo anche questo sistema è facilmente aggirabile e l'ip può essere falsato, ma in ogni caso verificarlo potrà quantomeno porvi dei dubbi confrontando gli ip della vostra banca con quello dell'email ricevuta.

Come si verifica l'indirizzo ip dell'email?

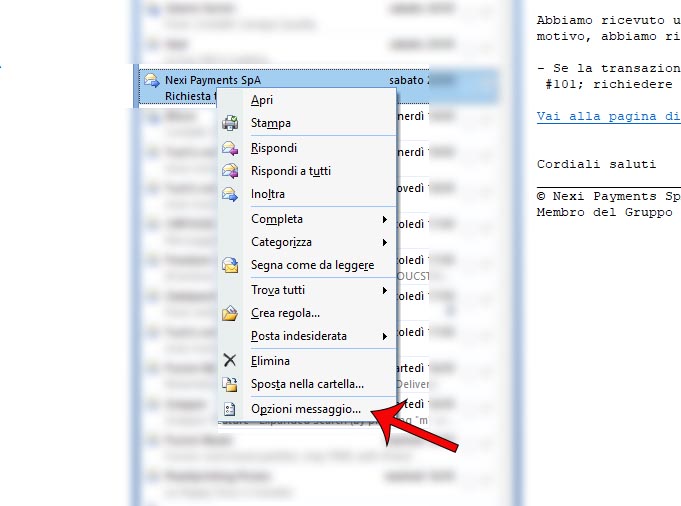

Se utilizzate outlook come client di posta è possibile risalire all'ip del messaggio cliccando col il tasto destro sul messaggio da verificare aprendo il menu alla voce Opzioni Messaggio

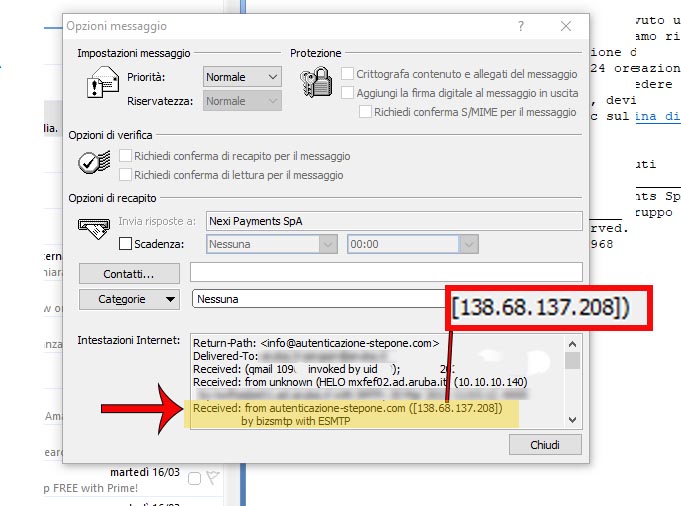

Una volta aperto il menu Opzioni Messaggio sarà possibile verificare l'indirizzo Ip di partenza alla voce Received from:

In questo caso l'ip di partenza risulta il 138.68.137.208 che risulta su un server Inglese Digitalocean Llc che attualmente ospita circa tre milioni di siti con oltre 600mila indirizzi ip, capirete benissimo che la vostra banca o altra azienda nulla ha a che vedere con questi server.

Nel dubbio eliminate sempre le email con richieste di verifica dati e mai scaricare le immagini se non siete sicuri della provenienza.